Benutzer:MartinThoma/Rechnernetze

Folien

[Bearbeiten]Hier sollen Fragen zu den Folien rein

Kapitel 1

[Bearbeiten]Kapitel 2

[Bearbeiten]Kapitel 3

[Bearbeiten]3.1: Wie funktioniert die Digitalisierung analoger Daten?

- Abtasten

3.3: Wie groß ist die Standard-Datenrate eines Sprachkanals und aus welchen Zusammenhängen leitet sie sich ab?

- Abtastrate bit je Abtastpunkt, vgl. Folie 3-24 (64 kBit/s)

3.4: Nennen Sie den Unterschied zwischen Übetragungs- und Schrittgeschwindigkeit sowie deren Einheiten.

- Bei der Übertragungsgeschwindigkeit der Rauschen noch nicht berücksichtigt, bei der Schrittgeschwidigkeit geht es um die Anzahl der übertragenen Symbole pro Zeiteinheit. Einheiten sind MBit/s sowie Baud (= Symbole/s).

- bit/s und zustandswechsel/s bei nem binären signal ist Übertragungsgeschwindigkeit = Schrittgeschwindigkeit, hat mit rauschen nix zu tun

3.6: Wie "lang" ist eine Dateneinheit von 850 bit bei einer Datenrate von 1 Mbit/s?

- vgl. Bandbreiten-Verzögerungsprodukt Folie 3-58, nur das man statt t_A t_S benutzen muss

3.8: Nennen Sie unterschiedliche Modulationstechniken und erklären Sie deren Arbeitsweise.

- Antwort siehe Folie 3-70

3.9: Erläutern Sie verschiedene Multiplex-Techniken und geben Sie Beispiele für deren Anwendung.

- Antwort siehe Folie 3-72 ff

Kapitel 4

[Bearbeiten]4.1 Es sind Daten im Umfang von 1 Mbyte zu übertragen. Die Größe einer Dateneinheit betrage 2000 Byte, die Ausbreitungsverzögerung betrage 20 ms. Vergleichen Sie die erzielbare Auslastung von Stop-and-Wait mit Go-Back-N.

4.2 Wann versendet der Empfänger jeweils Quittungen?

- Immer nach erhalt eines Pakets(?)

4.3 Welches Ziel hat die Flusskontrolle?

- Der Empfänger soll nicht überforder werden, aber so viel wie möglich empfangen können.

4.4 Konstruieren Sie ein Schieberegister, dass Sie für die Division durch verwenden können.

Kapitel 5

[Bearbeiten]5.2 Nennen Sie die unterschiedlichen Konfigurationen und Betriebsarten von HDLC, sowie den Ablauf letzterer.

- Aufforderungsbetrieb/Normal Response Mode/NRM

- Spontanbetrieb/Asynchronous Response Mode/ARM

- Gleichberechtiger Spontanbetrieg/Balanced Asynchronous Response Mode/ABM

5.3 Wie ist eine HDLC-Dateneinheit aufgebaut?

| Flag | Address | Control | Information | Frame Check Sequence | Flag | |

| 01111110 | XXXXXXXX | XXXXXXXX | ... | XXXXXXXX | XXXXXXXX | 01111110 |

5.4 Was bedeutet Codetransparenz und wie wird diese Eigenschaft bei HDLC erreicht?

- Siehe Folie 05-22: Transparenz: jede beliebige Bitfolge kann übertragen werden

- Wird mit "Bit Stuffing"/"Bitstopfen" erreicht: 05-28

5.5 Welche unterschiedlichen HDLC-Dateneinheiten gibt es und wodurch werden diese identifiziert?

- I(nformation)-Dateneinheiten zur Datenübertragung.

- S(upervisory)-Dateneinheiten zur Steuerung des Datenflusses.

- U(nnumbered)-Dateneinheiten zur Steuerung der Verbindung.

Identifizierung geschieht über "Steuerfeld". (05-24).

5.6 Was ist das P/F-Bit und wozu dient es?

- Siehe 05-26. Hängt von Betriebsart ab und ob es Befehl oder Meldung ist.

5.7 Wie läuft im Normal Response Mode eine Datenübertragung samt Verbindungsaufbau und -abbau statt?

5.8 Was versteht man unter „Piggyback ACKs“?

- :Piggybacking in der englischen Wikipedia

- copy paste aus Übung 2: Das Piggyback-Verfahren wird in verschiedenen Schichten genutzt, um Kontroll-Overhead zu reduzieren. Die wesentliche Idee hinter dem Verfahren besteht darin, Acknowledgement-Informationen in einer Dateneinheit mitzusenden, die selbst Daten enthält, anstelle eine separate ACK-Dateneinheit zu erstellen.

- → Das Datenpaket nimmt das Acknowledgement "Huckepack" mit.

5.9 Erläutern Sie, wie zwei Folgestationen über HDLC miteinander Daten austauschen können.

Kapitel 6

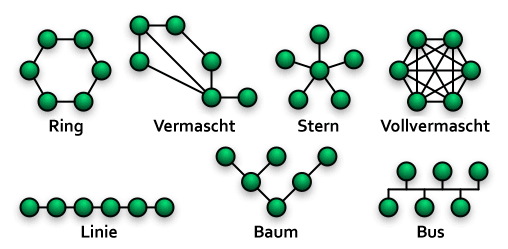

[Bearbeiten]6.1 Geben Sie verschiedene Topologien für lokale Netze an.

6.2 Nennen Sie unterschiedliche Medienzuteilungsverfahren und kategorisieren Sie diese.

- Raummultiplex

- Zeitmultiplex (synchron / asynchron)

- Frequenzmultiplex

- Codemultiplex

6.3 Beschreiben Sie die Funktionsweise von CSMA/CD.

6.4 Kann bei CSMA/CD eine Kollision auftreten? Falls ja, wie? Warum existiert bei CSMA/CD eine minimale Länge der Dateneinheiten?

6.5 Können in einem Token Ring Kollisionen auftreten? Falls ja, wie?

6.6 Vergleichen Sie Ethernet und Token Ring bezüglich Medienanschluss, Quittierung einer Nachricht, Eignung für den Realzeitbetrieb, Identifizierung der Länge bzw. des Endes eines Rahmens

6.7 Nennen Sie die Herausforderungen von drahtlosen lokalen Netzen sowie Techniken zu deren Bewältigung.

6.8 Was ist ein VLAN?

- Virtuelles LAN, bietet erhöhte Sicherheit durch logische Gruppierung, höhere Flexibilität und bessere Performance.

6.9 Erläutern Sie die Vorteile von VLANs

Kapitel 7

[Bearbeiten]Was ist eine "Designated-Brücke"?

7.1 Nennen Sie verschiedene Vermittlungstechniken und diskutieren Sie deren Eigenschaften, sowie deren Vor- und Nachteile.

7.2 Erläutern Sie den Unterschied von virtuellen Verbindungen zum Versand von Datagrammen.

7.3 Welche Techniken werden zur Netzkopplung auf den Schichten 1, 2 und 3 eingesetzt und wie funktionieren diese?

7.4 Was sind die Vor- und Nachteile von Brücken gegenüber Repeatern?

7.5 In welche Kategorien lassen sich Routing-Verfahren unterteilen?

- verteilt <-> zentral, statisch <-> dynamisch (aber das sind eigentlich keine Kategorien...)

7.6 Was ist die Aufgabe eines Routing-Protokolls und wo wird es im Schichtenmodell angesiedelt?

- Schicht 3: Vermittlung

7.7 Wie funktionieren Distanz-Vektor-Routing-Protokolle?

- Man speichert sich für jeden Zielknoten die Distanz, wenn man über Knoten geht, die man erreichen kann. Man baut sich also eine Routing-Tabelle auf, wobei Zeilen die Zielknoten repräsentieren und Spalten "via-Knoten" sind.

7.8 Worin unterscheidet sich die Verbreitungsgeschwindigkeit von „guten“ bzw. „schlechten“ Änderungen der Linkkosten in Link- State-Protokollen?

7.9 Was versteht man unter dem Count-to-Infinity-Problem und durch welche Technik wird ihm begegnet?

- Bei Distanzvektorprotokollen kann bei einer starken verschlechterung der Verbindung die Nachricht sich erst spät bei den Routern etablieren, da sie die Nachricht von anderen Routern (die noch nichts von der Qualitätsabnahme wissen) erhalten, das diese einen kürzeren Weg kennen. Dieser führt aber wieder zurück, da in der Information noch nicht mit eingegangen ist, dass sich eine Verbindung verschlechtert hat. Dieser Prozess terminiert zwar, aber sehr langsam. (Viel besser auf Wikipedia erklärt)

- Durch Poisoned-Reverse-Verfahren (man sagt dem Router, über den man ein Paket am besten schickt, nicht dass es einen Weg gibt)

7.10 Wie funktionieren Link-State-Routing-Protokolle?

- Jeder Router kennt das gesamte Netzwerk und berechnet die besten Pfade. Jeder Router lernt das Netzwerk über seine Nachbarn kennen.

7.11 Welche Aufgaben hat das Protokoll IP und durch welche Eigenschaften zeichnet es sich besonders aus?

- Vermittlung (Schicht 3)

- TODO: Durch was zeichnet es sich besonders aus? Große verbreitung? Große Heterogenität beim Einsatzbereich Internet?

7.12 Geben Sie für die IP-Adresse 129.13.6.34 und die Subnetzmaske 255.255.128.0 an, welche IP-Adressen lokal erreichbar sind.

7.13 Welches Protokoll kommt zum Einsatz, falls eine Zieladresse im eigenen lokalen Netz erreichbar ist, um die Dateneinheit auf Schicht 2 korrekt zustellen zu können und wie funktioniert dieses Protokoll?

7.14 Beschreiben Sie detailliert, wie eine Dateneinheit auf dem Weg zu seiner Zieladresse seinen Weg durch das Internet findet und woher die jeweils benötigten Informationen stammen.

7.15 Wozu dient das Protokoll ICMP und in welchem „Verhältnis“ steht es zu IP?

- ICMP dient der Übermittlung von Fehlernachrichten, Statusanfragen und Zustandsinformationen.

- Es baut auf IP auf(?)

Kapitel 8

[Bearbeiten]Kapitel 9

[Bearbeiten]Kapitel 10

[Bearbeiten]10.1 Was ist ein URL, wozu dient er und wie ist er aufgebaut?

- Uniform Resource Locator, identifiziert und lokalisiert eine Ressource.

10.2 Wie läuft üblicherweise der Abruf einer WWW-Seite über HTTP ab?

10.3 Erläutern Sie die Aufgaben des Domain Name Systems und dessen Aufbau.

10.4 Wie läuft eine Namensauflösung ab und welche unterschiedlichen Anfragetypen können hierbei vorkommen?

10.5 Beschreiben Sie, worin eine DNS-Antwort besteht und geben Sie Beispiele, was sie enthalten kann.

- Mit dem Linux-Kommandozeilentool

digkann man es sich anschauen:

moose@pc08 ~ $ dig ti.ira.uka.de MX ; <<>> DiG 9.8.1-P1 <<>> ti.ira.uka.de MX ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 49876 ;; flags: qr rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0 ;; QUESTION SECTION: ;ti.ira.uka.de. IN MX ;; AUTHORITY SECTION: ira.uka.de. 3600 IN SOA iraun1.ira.uni-karlsruhe.de. hostmaster.informatik.uni-karlsruhe.de. 2013072000 86400 7200 1814400 3600 ;; Query time: 89 msec ;; SERVER: 127.0.1.1#53(127.0.1.1) ;; WHEN: Sat Jul 20 16:47:20 2013 ;; MSG SIZE rcvd: 114

- A gibt hierbei den Typ der Anfrage an. Mit einem A Resource Record wird einem DNS-Namen eine IPv4-Adresse zugeordnet. Siehe auch Kategorie:Ressource Records.

10.6 Wozu dient und wie funktioniert eine rekursive DNS-Abfrage?

- Der Browser benutzt einen Syscall zur Adressauflösung (

getaddrinfo()). - Dann wird

/etc/resolv.confder auflösende Nameserver nachgeschlagen. Dieser wird kontaktiert. - Nun hat er entweder die Anfrage im Cache und kann direkt die IP zurückgeben, oder muss selbst noch nachfragen (hier kommt die Rekursion ins Spiel)

- Wenn er nachfragen muss, dann im blödsten Fall beim Root-Nameserver für die Top-Level-Domain (.com, .net, .de, ...)

- Sobald er das hat, muss er für die 2nd Level domain nachschlagen .... bis er schlussendlich die eigentliche IP kennt.

- Diese schickt er an deinen Computer zurück

- Siehe auch YouTube-Video

10.7 Wie werden E-Mails über das Internet transportiert?

- TODO

- Siehe auch: YouTube-Video

10.8 Erläutern Sie, mit welchen Mitteln über E-Mails mehr als nur Text transportiert werden kann

- MIME

10.9 Welche Protokolle spielen beim Abruf von E-Mails aus Mailboxen die Hauptrolle und worin bestehen deren wichtigste Unterschiede?

- SMTP, IMAP, POP

- SMTP ist fürs versenden von Nachrichten zuständig.

- Mit IMAP und POP kann man Nachrichten abrufen. Der Unterschied ist:

- * IMAP kann die Dateien auch auf dem Server lassen

- Siehe auch: Googlemail Hilfeseite

Klausuren

[Bearbeiten]30. Juli 2008

[Bearbeiten]Aufgabe 1.3

[Bearbeiten]Ich verstehe die Aufgabe nicht.

Gegeben:

- Tl = 0,2s (max. Lebenszeit einer Dateneinheit - was bedeutet das?)

- Tw = 2s (max. Zeitraum in dem eine Sendewiederholung durchgeführt wird)

- Tq = 0,1s (max. Zeit bevor Empfänger nach Erhalt der Daten eine Quittung sendet)

- D = 1250 Dateneinheiten / S (max. Datenrate des Senders)

Gesucht: Wie viele Bits werden mindestens für die Sequenznummer benötigt?

Da muss man doch im Prinzip ausrechnen, wie viele Dateneinheiten mindestens geschickt werden.

Laut Musterlösung geht das so:

Kann mir jemand die Ungleichung erklären?

Aufgabe 1.4a

[Bearbeiten]Auch hier ist die Musterlösung seltsam. Wo kommen die 1932 kHz her?

- 1932 kHz = 2208 kHz - 276 kHz

Juli 2011

[Bearbeiten]- Aufgabe 2: Wie funktioniert das mit den Schieberegistern? Werde aus der Musterlösung nicht schlau.

- Vor jedes Register, das im Generatorpolynom vorkommt kommt ein XOR, der zweite Operand davon ist das vorderste Bit.

- Siehe auch 04-20, da ist es ziemlich gut erklärt.

Fehler

[Bearbeiten]Klausur 30. Juli 2008

[Bearbeiten]- In der Musterlösung, Teilaufgabe 1a gibt es eine Relation "bein halt". Soll vermutlich "beinhaltet" heißen.

Frühjahr 2005

[Bearbeiten]- S. 1, Aufgabe 1.1 (a): "Bandbreite" sollte "Datenrate" sein.

- S. 1, Aufgabe 1.1 (a): "Glasfaserka" sollte "Glasfaserkabel" sein.

- S. 5, Aufgabe 4.1 (a): "Begrün den" sollte "Begründen" sein.

Klausur 22. September 2003

[Bearbeiten]Viele Textsetzungsprobleme:

- Titel (Datenhaltung - das a und t fallen zusammen)

- S. 4/9, mitte: Umlaut Aoebertragung

- S. 9/9, oben: "Netwerkschicht"