Kryptologie/Symmetrische Kryptosysteme

Einleitung

| Kryptosystem, Verschlüsselungsverfahren und Vertraulichkeit |

|---|

| Kryptosystem |

| Verfahren zur Umsetzung von Sicherheitszielen in der Kryptografie[1]. |

| Verschlüsselungsverfahren |

| Kryptosystem zur Umsetzung von Vertraulichkeit[2]. |

| Vertraulichkeit |

| Höchstens Sender und Empfänger können den Inhalt des

Klartextes einer übermittelten Nachricht verstehen[2]. |

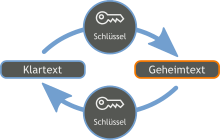

Symmetrische Kryptosysteme werden seit Jahrtausenden eingesetzt[3] und bis in die 70er Jahre des letzten Jahrhunderts waren sie die einzigen bekannten Kryptosysteme[2]. Da symmetrische Kryptosysteme i.d.R. das Sicherheitsziel der Vertraulichkeit verfolgen[4], sprechen wir ab jetzt von symmetrische Verschlüsselungsverfahren. Um Vertraulichkeit zu gewährleisten, wird bei symmetrischen Verschlüsselungsverfahren ein gemeinsamer Schlüssel von Sender und Empfänger zur Verschlüsselung des Klartextes und zur Entschlüsselung des Geheimtextes verwendet (siehe Abbildung 1)[5]. Die Übermittlung des Schlüssels kann auf unterschiedliche Weisen geschehen: Sender und Empfänger können sich beispielsweise treffen und den Schlüssel austauschen, ein Kurier kann den Schlüssel übergeben oder es werden kryptografische Verfahren zur Übertragung verwendet[6]. Die Übertragung stellt also ein Risiko für die Geheimhaltung des Schlüssels dar. Es ist jedoch wichtig für Sender und Empfänger, dass der gemeinsame Schlüssel geheim gehalten wird, da sonst Dritte den Geheimtext zwischen Sender und Empfänger ebenfalls entschlüsseln[7] und lesen oder verändern könnten[8].

Mathematische Definition

Da es sich bei symmetrischen Verschlüsselungsverfahren um Kryptosysteme handelt, werden sie als Tupel mit folgenden Eigenschaften definiert:

| Tupel |

|---|

| Tupel |

| Ein Tupel besteht aus einer Liste endlich vieler, nicht notwendigerweise voneinander verschiedener Objekte.

Dabei spielt, im Gegensatz zu Mengen, die Reihenfolge der Objekte eine Rolle[9][10]. |

- ist die Menge der möglichen Klartexte

- ist die Menge der möglichen Geheimtexte

- ist die Menge der erlaubten Schlüssel

- mit der Funktion . Ist die Verschlüsselungsfunktion für

- mit der Funktion . Ist die Entschlüsselungsfunktion für

- Für alle und gilt [11][12]

Die letzte Eigenschaft liefert die Korrektheit des Verfahrens, d.h. wird ein beliebiger erlaubter Schlüssel und möglicher Klartext in die Verschlüsselungsfunktion gegeben, so gibt diese einen Geheimtext aus. Dieser Geheimtext muss, zusammen mit dem passenden Schlüssel in die Entschlüsselungsfunktion eingegeben, den zuvor gewählten Klartext erzeugen[13][12].

Beispiel für ein antikes symmetrisches Verschlüsselungsverfahren

Eines der einfachsten Beispiele symmetrischen Verschlüsselungsverfahren wurde von Julius Caesar (100 v. Chr. bis 44 v. Chr.[14][15]) eingesetzt. Bei diesem werden die Buchstaben des Klartextes durch andere Buchstaben mit gleichem Abstand ersetzt. Die Größe des Abstandes hängt dabei von dem gewählten Schlüssel ab[16]. So wird beispielsweise bei einer Verschiebung um drei Buchstaben durch , durch und durch ersetzt bzw. verschlüsselt (siehe Abbildung 2). Die Caesar-Verschlüsselung ist eine zyklische Verschiebung, d.h. bei wird zu und zu verschlüsselt. Da jedes Zeichen nur durch andere Zeichen des selben Alphabets ausgetauscht werden kann und dabei alle Zeichen um die gleiche Anzahl an Zeichen verschoben werden, ist die Menge der möglichen Schlüssel bei der Caesar-Verschlüsselung sehr klein, nämlich [17][18]. Warum dies so ist, zeigen wir in der Lerneinheit Caesar-Verschlüsselungsverfahren.

Beispiel

Als Beispiel wollen wir den Klartext "MEINVATERERKLAERTMIRJEDENSONNTAGUNSERENNACHTHIMMEL" mit dem Schlüssel verschlüsseln. Hierfür werden allen Buchstaben um Sieben stellen verschoben. In diesem Fall ist es hilfreich eine Verschlüsselungstabelle für (vgl. Tabelle 1) zu erstellen, damit wir die Buchstaben direkt ablesen können:

| Klartext | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| Geheimtext | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | A | B | C | D | E | F | G |

Nun ersetzen wir die Buchstaben entsprechend der Tabelle, also das M durch T, das E durch L, usw.

Der Geheimtext lautet somit: TLPUCHALYLYRSHLYATPYQLKLUZVUUAHNBUZLYLUUHJOAOPTTLS. Wenn wir den Geheimtext entschlüsseln wollen, müssen wir die Buchstaben des Klartextes in der Tabelle von unten nach oben ablesen.

Lernempfehlung

| Übergeordnete Lerneinheit | ||

|---|---|---|

| 1: Grundlagen der Kryptologie | ||

| Vorherige Lerneinheit | Aktuelle Lerneinheit | Empfohlene Lerneinheit |

| 2: Kodierung von Nachrichten | 3: Symmetrische Kryptosysteme | 4: Caesar-Verschlüsselungsverfahren |

| Grundlagen der empfohlenen Lerneinheit | ||

| 4.1: Teilbarkeit und Teilerfremdheit | 4.2: Größte gemeinsame Teiler | 4.3: Kongruenzen |

| 4.4: Division mit Rest | 4.5: Restklassen | 4.6: (Halb-)Gruppen und Ringe |

| 4.7: Restklassenring | ||

Literatur

- ↑ Menezes, A. J., van Oorschot, P. C., & Vanstone, S. A. (1997). Handbook of Applied Cryptography. 5. S. 15.

- ↑ a b c Diffie, W., & Hellman, M. (1976). New directions in cryptography. IEEE Transactions on Information Theory, 22(6) (S. 644–654). S. 644.

- ↑ Bauer, F. L. (2000). Entzifferte Geheimnisse: Methoden und Maximen der Kryptologie (3., überarb. und erw. Aufl). Springer. S. 2.

- ↑ Buchmann, J. (2016). Einführung in die Kryptographie (6. Aufl.). Berlin, Heidelberg: Springer. S. 73.

- ↑ Pieprzyk, J., Hardjono, T., & Seberry, J. (2003). Fundamentals of Computer Security. Springer-Verlag. S. 69f.

- ↑ Buchmann, J. (2016). Einführung in die Kryptographie (6. Aufl.). Berlin, Heidelberg: Springer. S. 74f.

- ↑ Beutelspacher, A., Neumann, H. B., & Schwarzpaul, T. (2010). Kryptografie in Theorie und Praxis: Mathematische Grundlagen für Internetsicherheit, Mobilfunk und elektronisches Geld (2., überarb. Aufl). Vieweg + Teubner. S. 3f.

- ↑ Beutelspacher, A., Neumann, H. B., & Schwarzpaul, T. (2010). Kryptografie in Theorie und Praxis: Mathematische Grundlagen für Internetsicherheit, Mobilfunk und elektronisches Geld (2., überarb. Aufl). Vieweg + Teubner. S. 7.

- ↑ Seite „Tupel“. In: Wikipedia, Die freie Enzyklopädie. Bearbeitungsstand: 17. Dezember 2019, 13:50 UTC. URL: https://de.wikipedia.org/w/index.php?title=Tupel&oldid=194983035 (Abgerufen: 13. Februar 2020, 15:43 UTC; Formulierung verändert)

- ↑ Plaue, M., & Scherfner, M. (2019). Mathematik für das Bachelorstudium I: Grundlagen und Grundzüge der linearen Algebra und Analysis (2. Auflage 2019). Springer Berlin. S. 16.

- ↑ „Kryptosystem“. In: Wikipedia, Die freie Enzyklopädie. Bearbeitungsstand: 26. Dezember 2018, 23:56 UTC. URL: https://de.wikipedia.org/w/index.php?title=Kryptosystem&oldid=184065691 (Abgerufen: 9. Dezember 2019, 14:17 UTC; Formulierung verändert)

- ↑ a b Douglas R. Stinson. (1995). Cryptography. Theory and Practice. CRC Press LLC. S. 1.

- ↑ „Symmetrisches Kryptosystem“. In: Wikipedia, Die freie Enzyklopädie. Bearbeitungsstand: 9. März 2018, 17:42 UTC. URL: https://de.wikipedia.org/w/index.php?title=Symmetrisches_Kryptosystem&oldid=174853301 (Abgerufen: 9. Dezember 2019, 09:41 UTC; Formulierung verändert)

- ↑ „Gaius Iulius Caesar“. In: Wikipedia, Die freie Enzyklopädie. Bearbeitungsstand: 8. Dezember 2019, 08:56 UTC. URL: https://de.wikipedia.org/w/index.php?title=Gaius_Iulius_Caesar&oldid=194730057 (Abgerufen: 10. Dezember 2019, 10:23 UTC; Formulierung verändert)

- ↑ Jones, B. (2018). Dictionary of World Biography: Fifth edition. ANU Press. S. 136.

- ↑ Schüller, A., Trottenberg, U., Wienands, R., Koziol, M., & Schneider, R. (2017). RSA – Primzahlen zur Verschlüsselung von Nachrichten. S. 5. Unter: http://www.scai.fraunhofer.de/fileadmin/download/mathematik_praxis/ rsa/rsa_skript_und_arbeitsblaetter.pdf (abgerufen am 17.11.2019).

- ↑ Kryptologie - Mathematische Vertiefung (PH Freiburg SS 2017). (5. Dezember 2019). Wikiversity. Abgerufen am 10. Dezember 2019, 13:42 von https://de.wikiversity.org/w/index.php?title=Kryptologie_-_Mathematische_Vertiefung_(PH_Freiburg_SS_2017)&oldid=605650. (Formulierung verändert)

- ↑ Miller, M. (2003). Symmetrische Verschlüsselungsverfahren. Vieweg+Teubner Verlag. S. 3.